Weiterhin schutzbedürftig

Ich habe vor über 2,5 Jahren im Blog einen Artikel zum Thema “Unsicher trotz Virenscanner” geschrieben, den ich mir heute noch einmal angesehen habe. Erstaunt musste ich feststellen, dass sich in dieser Zeit nichts Grundlegendes geändert hat und er nach wie vor aktuell ist. An dieser Stelle also nur ein kleines Update mit Tipps, wie man sich selbst besser schützen kann.

SPAM-Alltag

Weit über 90% der täglich weltweit versendeten Emails ist SPAM. Emails, die eigentlich keiner will und keiner braucht. Nur dank SPAM-Filtern ist das Medium Email überhaupt noch halbwegs sinnvoll nutzbar. Trotzdem lohnt es sich. Viel zu viele Menschen klicken auf Links in SPAM-Emails und generieren Einnahmen für die Verursacher von SPAM und mit infizierten Rechnern trägt ein Großteil der Anwender auch noch zur Verteilung bei. Dazu kommen viele gefäkschte Emails, die Zugangs- und Kontodaten für betrügerische Aktivitäten abfischen wollen (Phishing-Emails) oder eben, wie in Operation Aurora im großen Stil Sicherheitslücken ausnutzen, um dem Anwender Schadsoftware unterzujubeln. Nachem Mitte 2009 ein betrügerfreundlicher Provider in den USA quasi über Nacht vom Netz getrennt worden war und damit das weltweite SPAM-Volumen drastisch sank, sind die alten Werte fast wieder erreicht.

Die größten Unsicherheitsfaktoren

Die aus meiner Sicht unsichersten Programme sind nach wie vor

- Adobe Flash (Player) (Standardprogramm, auf über geschätzt über 90% der Computer installiert)

- Adobe Reader (Standardprogramm, auf über geschätzt über 90% der Computer installiert)

- Apple Quicktime (u.a. Bestandteil von iTunes, auf ca. 50% der Computer installiert)

- Oracle Sun Java (verbreitet auf ca. 75% der Rechner, davon ca. 20% mit einer veralteten Version)

Durch ihre hohe Verbreitung über viele Plattformen hinweg werden Lücken darin sehr schnell zu einem großen Problem und da sie einen schlechten Updatemechanismus haben sind veraltete Versionen in großer Anzahl zu finden. Man sollte sie also möglichst meiden oder wenigstens aktuell halten.

Unsicherheitsfaktor Webbrowser

Egal ob nun Micrososft Internet Explorer, Mozilla Firefox, Google Chrome, Apple Safari, Opera, KMeleon, Maxthon oder Konquerer. Alle haben mit Sicherheitslücken zu kämpfen.

Gerade hierzulande hat sich die Meinung festgesetzt, dass der Internet Explorer generell böse ist. Diese Behauptung lässt sich so nicht halten, vor allem weil man hier die einzelnen Versionen unterscheiden muss. Zu den Webbrowsern, die man heute meiden sollte gehört klar der Internet Explorer 6, der leider noch von viel zu vielen Anwendern eingesetzt wird. Vielfach hält sich die Meinung, dass Firefox sicherer ist, man vergisst dann aber auch da, die sehr kurzen Updatezyklen mitzumachen und Updates einzuspielen. Allein in Firefox wurden im Jahr 2009 102 Sicherheitslücken gefunden, also alle 3 Tage eine neue. Da sind in etwa so viele wie in den Microsoft-Produkten Internet Explorer, Windows Media Player und Microsoft Office im gleichen Zeitraum zusammen! Verglichen mit den insgesamt in allen Microsoft-Produkten gefundenen 234 Sicherheitslücken ist das eine sehr große Zahl. Dies nach Angaben von Qualys und der The Open Source Vulnerability Database OSVDB.

Unsicherheitsfaktor Plugins und gemeinsame Komponenten

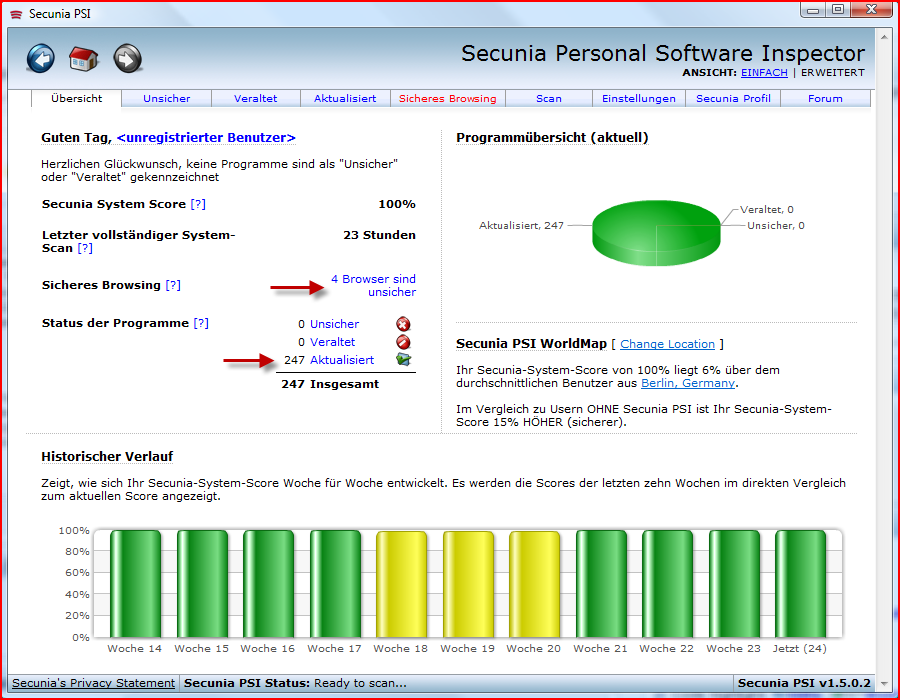

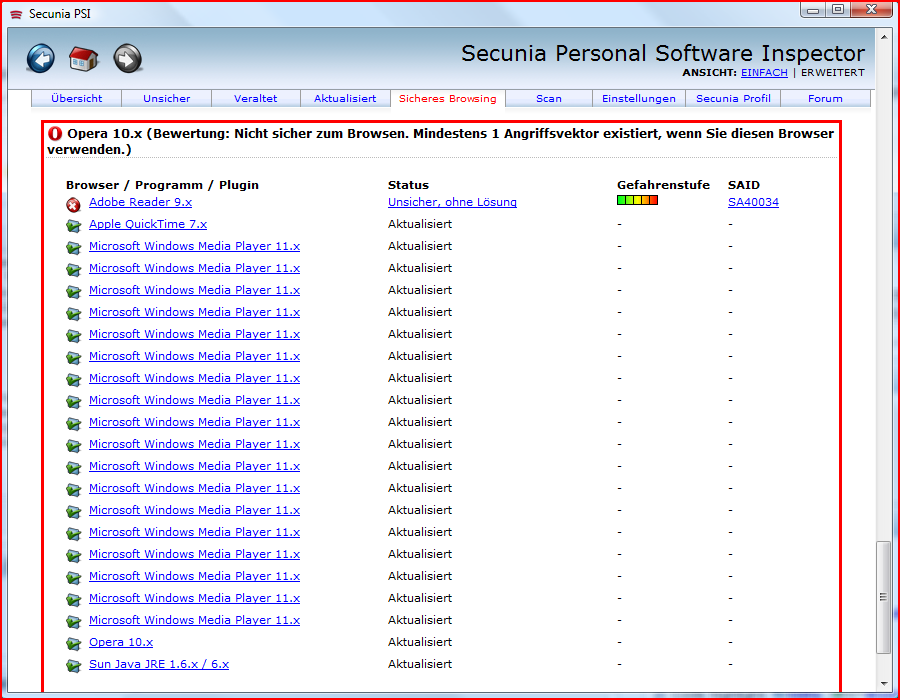

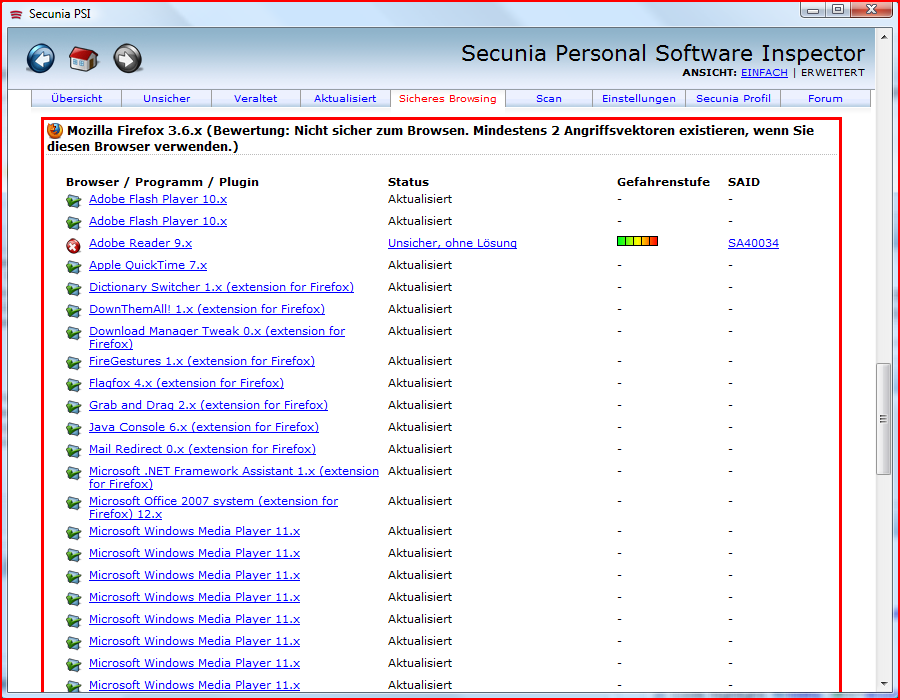

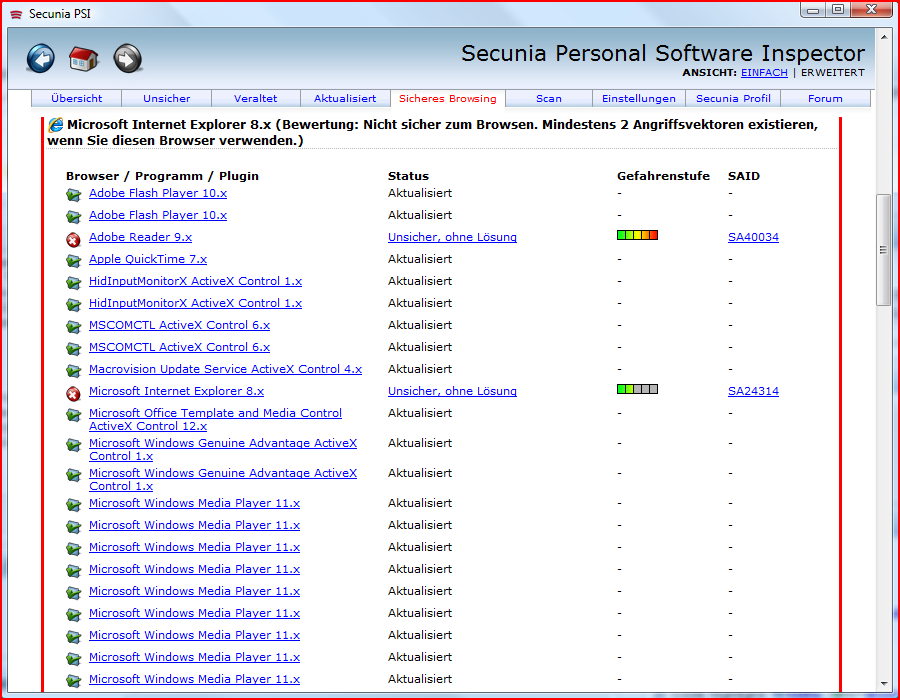

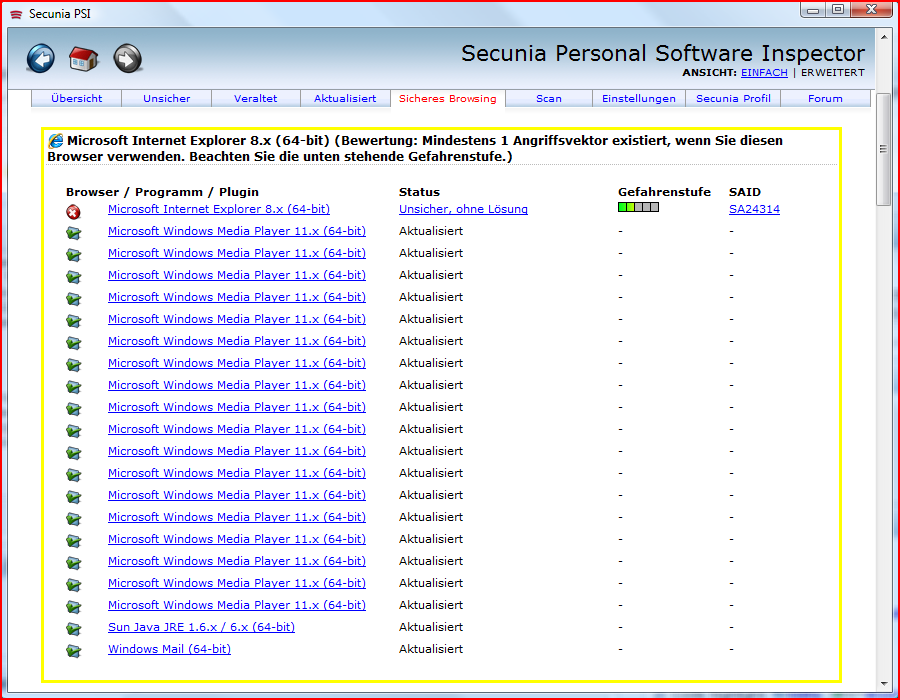

Problematisch sind aber vor allem die fehleranfälligen Plugins und Erweiterungen, allen voran die oben schon erwähnten Adobe Flash Player, Adobe Reader, Apple Quicktime, denn diese finden sich webbrowserübergreifend überall und sind fast gefährlicher als alles andere. Gerne werden Lücken dieser Programme im Hintergrund unbemerkt vom Anwender über gehackte Websites und infizierte Werbebanner beim normalen Surfen ausgenutzt. Es bietet sich also an, soweit möglich auf diese Anwendungen zu verzichten. Hier ein Beispiel: Momentan existiert eine Sicherheitslücke im Adobe Reader, der sich als Plugin in alle gängige Browser einbindet. Für ein komplett gepatchtes System zeigt der Secunia Personal Software Inspector also im Beispiel 4 unsichere Webbrowser an.

Im einzelnen also Screenshots zu den einzelnen Webbrowsern:

Wer bereits auf ein 64-Bit Windows-Betriebssystem umgestiegen ist, also Windows Vista 64-Bit oder Windows 7 64-Bit hat übrigens also eine recht einfache Möglichkeit, sicherer unterwegs zu sein, indem er auf die 64-Bit-Version des Internet Explorers zurückzugreift. Wie man im obigen Beispiel sieht gibt es nämlich aktuell kein 64-Bit-Plugins des Adobe Readers für den Internet Explorer. Dies ist für nahezu alle Plugins der Fall, somit hat man dabei automatisch einen großen Teil des Angriffspotentials ausgeschaltet, zumal die 64-Bit-Plattformen von weiteren betriebssystem-internen Schutzmaßnahmen profitieren.

Weiterhin sei erwähnt, dass etliche Anwendungen sich den gleichen Kern teilen. Das hat zur Folge, dass eine Sicherheitslücke in einem dieser Kerne Auswirkungen auf viele Anwendungen haben kann. So nutzen zum Beispiel die Webbrowser Apple Safari, Google Chrome, Adobe AIR, die in Entwicklung befindliche 3. Version von Maxthon sowie weitere die Layout Engine WebKit. Ebenso wird WebKit in etlichen Mobiltelefonen genutzt wie dem iPhone, der Android-Plattform, der Symbian S60-Plattform von Nokia (z.B. E- und N-Serie) und dem Palm Pré.

Die Layout Engine Gecko wird hingegen in den Mozilla Produkten wie Firefox und dem Mailprogramm Thunderbird eingesetzt, so dass Lücken in Firefox in den meisten Fällen auch Thunderbird betreffen.

Unsicherheitsfaktor Apple

Mac-Anhänger sind ja nach wie vor davon überzeugt, dass bester aller Betriebssysteme zu haben. Kein Problem für mich, jeder ist für sein eigenes Tun verantwortlich. Ich empfehle ab und zu einen Blick auf die Sicherheitsupdates von Apple zu werfen, es sind nicht wenige und sie schließen jeweils nicht nur eine Lücke.

Opfer von Phishing kann in jedem Fall auch jeder Mac-Jünger werden, in gleichem Maße wie alle anderen. Erschwerend kommt auf dem Mac die Erkenntnis dazu, dass einem ja als Apple-Nutzer nichts passieren kann, oder?

An alle iPod-, iPad-, iPhone-Besitzer: Auch Ihr seid gemeint, denn Ihr nutzt alle iTunes und damit Apple Quicktime. Für das iPhone wurde übrigens nicht erst eine kritische Lücke bekannt. Aktuell sorgt die Möglichkeit für Aufregung, auf eigentlich sicher verschlüsselt geglaubte Daten doch einfach so zugreifen zu können. Zum iPhone-Leck…

Unsicherheitsfaktor Mensch

Der größte Unsicherheitsfaktor sitzt nach wie vor vor dem Bildschirm und das wird sich auch nicht ändern. So lange wir weiter neugierig auf Links in Email klicken, die offensichtlich nichts sinnvolles mit uns zu tun haben wird das Rennen weitergehen.

Fazit

- Nutzen Sie den Webbrowser, der Ihnen am meisten zusagt.

- Denken Sie bevor Sie auf irgend etwas klicken.

- Nutzen Sie die Firewall Ihres Rechners, vor allem und gerade, wenn Sie unterwegs sind. Die Bordmittel aktueller Betriebssysteme genügen.

- Installieren Sie einen Virenscanner Ihrer Wahl.

- Nutzen Sie nach Möglichkeit SPAM- und Virenscanner bei ihrem Mailprovider damit sie sich nicht unnötig gefährden.

- Wenn Sie einen Anhang bekommen, der Ihnen komisch vorkommen laden Sie ihn auf ein Portal wie das von VirusTotal hoch, um es von mehrere Virenscannern überprüfen zu lassen. Wenn das Ergebnis unklar ist warten sie 6-8 Stunden und laden Sie die Datei erneut hoch.

- Das Wichtigste zum Schluss: Halten Sie die Software auf Ihrem Rechner auf einem aktuellen Stand! Üperprüfen Sie mindestens einmal im Monat den Versionsstand aller Ihrer installierten Programme!

Wenn Sie ein Betriebssystem von Microsoft einsetzen: Schalten sie Microsoft Update ein, damit Sie Updates für alle installierten Microsoft Programme angeboten bekommen und nicht nur für Windows selber. Wenn Sie als Betriebssystem Windows Vista, Windows 7 oder neuer nutzen: Rufen Sie im Startmenü “Windows Update auf und wählen Sie dort in den Einstellungen, dass Sie Updates für alle Microsoft-Produkte angeboten bekommen.

Tipps zu einzelnen hilfreichen Tools werde ich in eigenen Artikeln kurz vorstellen.

Verweise

- McAfee Threat Report 1. Quartal 2010

- deutsche Suchergebnisse zu Operation Aurora

- Sicherheitslücken 2009

- Adobe Software und Firefox am Fehlerhaftesten

- SANS Top Cyber security risks

Teile diesen Artikel mit Deinen Freunden, Kollegen und Bekannten:

Einen Kommentar hinterlassen